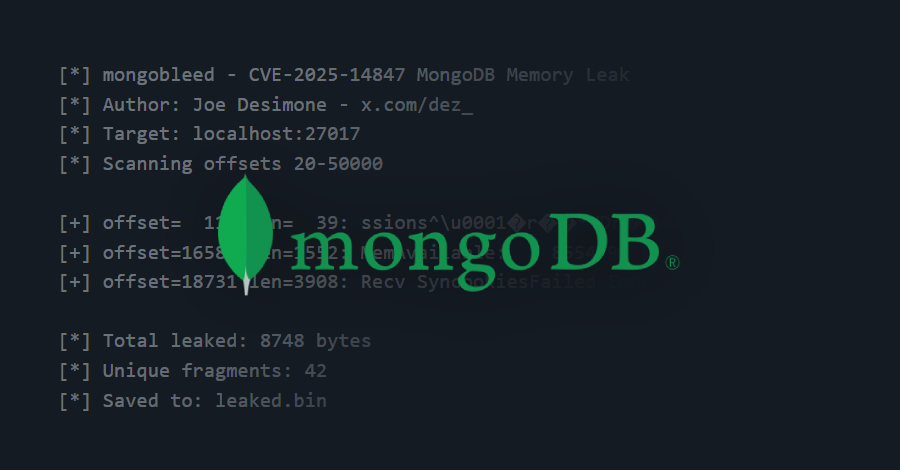

MongoDB là một trong những hệ quản trị cơ sở dữ liệu NoSQL phổ biến nhất hiện nay, được sử dụng rộng rãi trong các hệ thống web, mobile và kiến trúc microservices. Với mức độ phổ biến đó, MongoDB luôn là mục tiêu hấp dẫn đối với giới tấn công. Cuối năm 2025, cộng đồng bảo mật ghi nhận một lỗ hổng đặc biệt nghiêm trọng mang tên MongoBleed (CVE-2025-14847), được đánh giá là một trong những lỗi nguy hiểm nhất từng xuất hiện trong MongoDB.

Điểm đáng lo ngại của MongoBleed không chỉ nằm ở mức độ ảnh hưởng, mà còn ở cách nó bị khai thác: không cần xác thực, không cần quyền truy cập, và có khả năng làm rò rỉ dữ liệu trực tiếp từ bộ nhớ của server.

MongoBleed là gì?

MongoBleed là một lỗ hổng rò rỉ bộ nhớ (memory disclosure) xuất hiện trong quá trình MongoDB xử lý zlib compression ở tầng giao tiếp mạng. Khi server nhận một gói tin nén zlib được xây dựng sai cấu trúc, MongoDB có thể trả về những vùng bộ nhớ chưa được khởi tạo đúng cách.

Hệ quả là dữ liệu nhạy cảm vốn chỉ tồn tại tạm thời trong RAM có thể bị gửi ngược lại cho phía tấn công. Về bản chất, đây là một lỗi tương tự như Heartbleed từng xảy ra với OpenSSL, nhưng lần này mục tiêu là MongoDB.

Điều nguy hiểm là lỗi xảy ra ở tầng rất thấp, trước khi bất kỳ cơ chế xác thực hay phân quyền nào được áp dụng.

Vì sao MongoBleed đặc biệt nguy hiểm?

Khai thác trước xác thực

MongoBleed là lỗ hổng pre-authentication, nghĩa là kẻ tấn công không cần đăng nhập hay có tài khoản MongoDB. Chỉ cần MongoDB instance mở cổng ra Internet, hacker có thể gửi gói tin đặc biệt để khai thác lỗi.

Trong thực tế, rất nhiều hệ thống:

-

mở MongoDB trực tiếp để debug,

-

cấu hình sai firewall,

-

hoặc đặt MongoDB trong môi trường cloud mà không giới hạn IP.

Điều này khiến MongoBleed trở thành một mối đe dọa ở quy mô lớn.

Rò rỉ dữ liệu từ bộ nhớ

Khác với các lỗ hổng SQL injection hay privilege escalation, MongoBleed không tấn công trực tiếp vào dữ liệu lưu trong database, mà đọc dữ liệu đang tồn tại trong bộ nhớ.

Những thông tin có thể bị rò rỉ bao gồm:

-

username và password database,

-

JWT, session token,

-

API key của các dịch vụ bên thứ ba,

-

chuỗi kết nối nội bộ,

-

dữ liệu request/response đang được xử lý.

Điểm nguy hiểm là dữ liệu bị lộ không cố định. Mỗi lần khai thác có thể trả về nội dung bộ nhớ khác nhau, khiến việc phát hiện và truy vết trở nên cực kỳ khó khăn.

Đã có khai thác ngoài thực tế

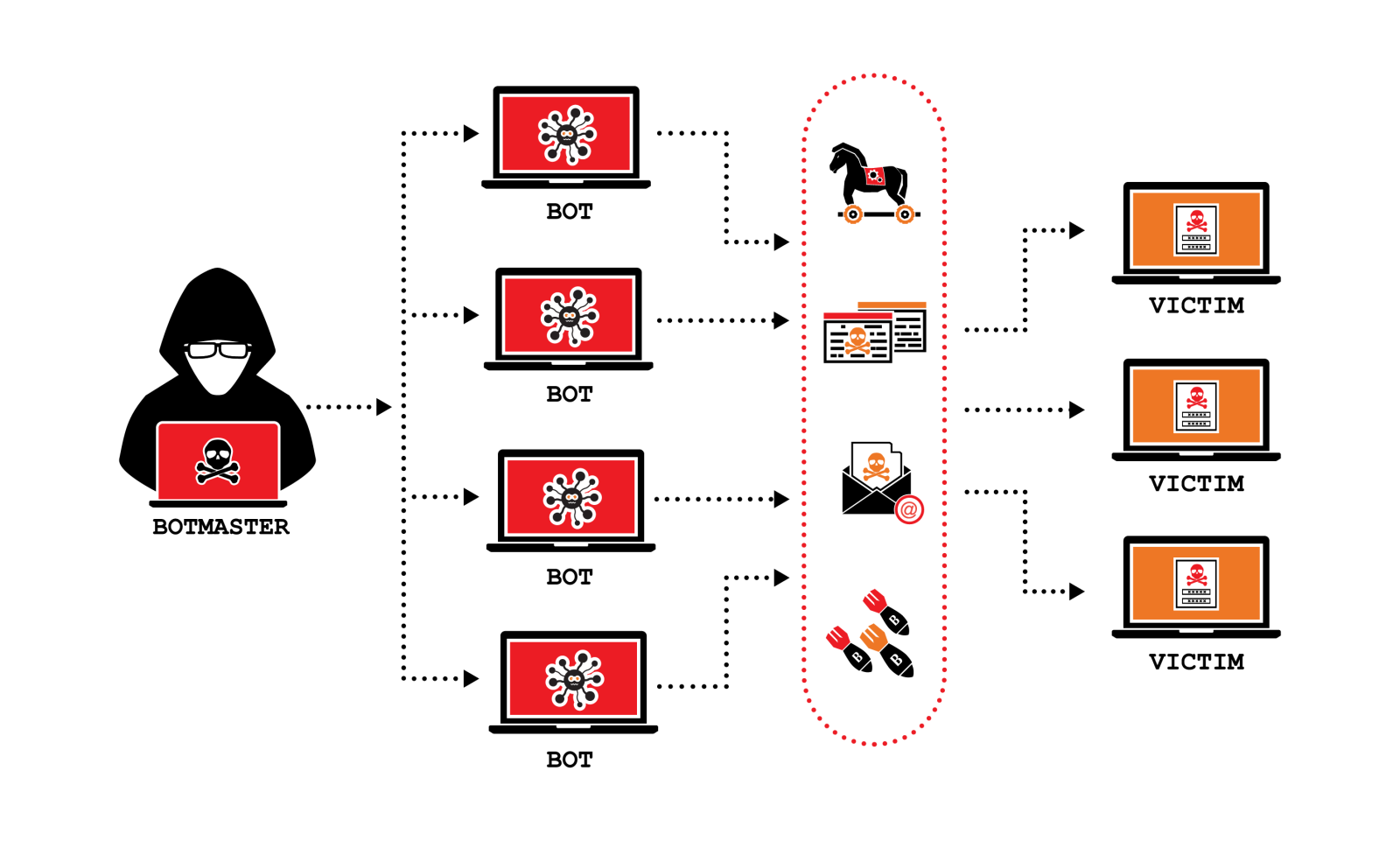

Ngay sau khi lỗ hổng được công bố, các nhóm nghiên cứu bảo mật ghi nhận:

-

đã có mã khai thác (PoC) được chia sẻ,

-

nhiều hệ thống MongoDB public bị quét hàng loạt,

-

một số sự cố lớn được nghi ngờ có liên quan đến việc rò rỉ dữ liệu qua MongoBleed.

Điều này cho thấy đây không phải là lỗi lý thuyết, mà là một mối đe dọa đang diễn ra.

Những phiên bản MongoDB bị ảnh hưởng

MongoBleed ảnh hưởng đến hầu hết các nhánh MongoDB phổ biến hiện nay, bao gồm cả các phiên bản được sử dụng nhiều trong production. Nếu hệ thống chưa được cập nhật bản vá phát hành cuối năm 2025, gần như chắc chắn đang nằm trong diện rủi ro.

Đây là điểm đáng lo, bởi nhiều doanh nghiệp có thói quen:

-

chỉ cập nhật major version,

-

bỏ qua các bản vá nhỏ,

-

hoặc trì hoãn update vì sợ ảnh hưởng hệ thống.

Trong trường hợp này, việc trì hoãn cập nhật có thể dẫn đến hậu quả nghiêm trọng.

MongoDB đã khắc phục MongoBleed như thế nào?

MongoDB đã phát hành các bản vá để:

-

sửa lại logic xử lý zlib decompression,

-

ngăn việc đọc và trả về vùng nhớ chưa được khởi tạo,

-

bổ sung kiểm tra chặt chẽ kích thước và nội dung buffer.

Giải pháp chính thức và an toàn nhất vẫn là nâng cấp MongoDB lên phiên bản đã được vá lỗi trong nhánh đang sử dụng.

Làm gì nếu chưa thể cập nhật ngay?

Trong nhiều hệ thống production lớn, việc cập nhật database không thể diễn ra ngay lập tức. Trong trường hợp đó, cần áp dụng các biện pháp giảm thiểu rủi ro:

Thứ nhất, vô hiệu hóa zlib compression và chỉ sử dụng các phương án nén an toàn hơn nếu cần thiết.

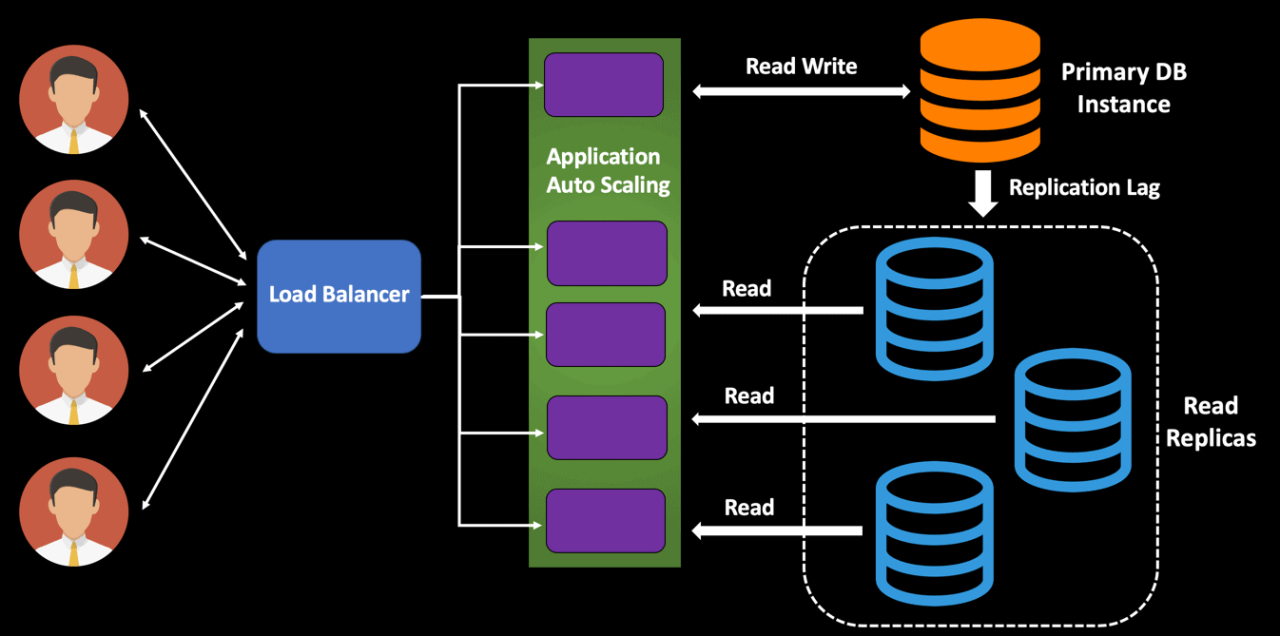

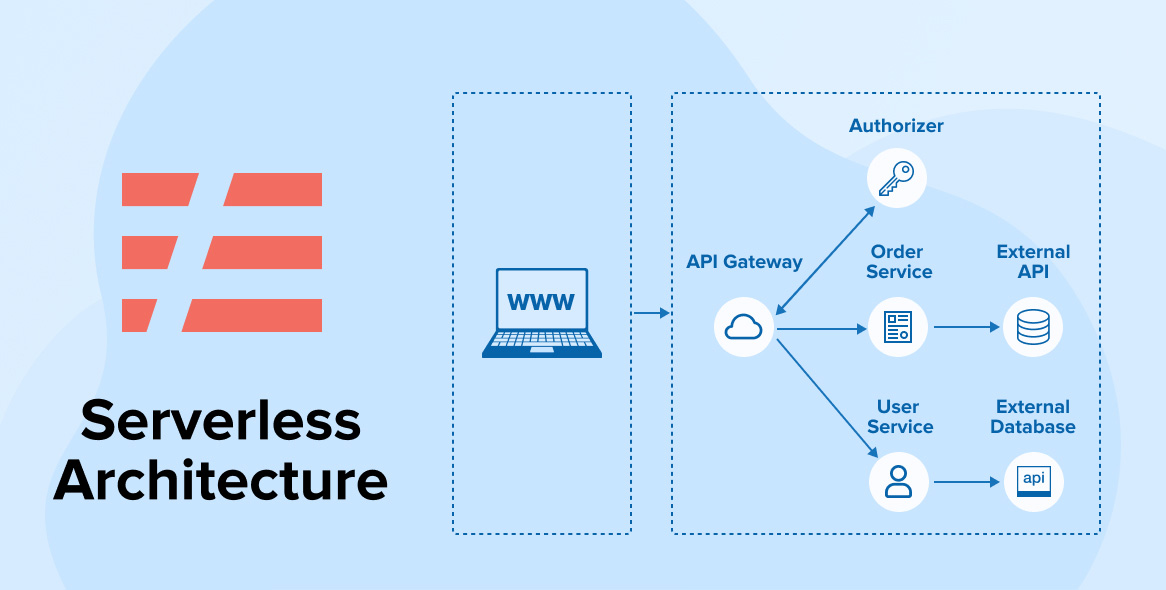

Thứ hai, tuyệt đối không public MongoDB ra Internet. MongoDB chỉ nên tồn tại trong private network và được truy cập thông qua backend service.

Thứ ba, giới hạn IP truy cập bằng firewall hoặc security group, chỉ cho phép các dịch vụ nội bộ cần thiết kết nối.

Những biện pháp này không thay thế được việc vá lỗi, nhưng có thể giảm đáng kể khả năng bị khai thác trong thời gian chờ cập nhật.

Góc nhìn dành cho developer và tech lead

MongoBleed là một lời nhắc nhở rõ ràng rằng:

-

database không bao giờ là “an toàn tuyệt đối”,

-

không nên tin rằng lỗi chỉ xảy ra ở tầng application,

-

và không được dựa hoàn toàn vào nhà cung cấp công nghệ.

Một hệ thống an toàn cần được thiết kế theo tư duy phòng thủ nhiều lớp, trong đó:

-

network được kiểm soát chặt,

-

database không lộ ra ngoài,

-

và các bản vá bảo mật được áp dụng kịp thời.

Kết luận

MongoBleed không chỉ là một lỗ hổng bảo mật nghiêm trọng, mà còn là minh chứng cho thấy một lỗi nhỏ ở tầng thấp có thể gây ra hậu quả lớn ở quy mô toàn hệ thống.

Nếu bạn đang sử dụng MongoDB, việc cần làm không phải là “đợi xem có ai tấn công không”, mà là:

-

kiểm tra phiên bản ngay lập tức,

-

cập nhật bản vá sớm nhất có thể,

-

rà soát lại toàn bộ cấu hình mạng và bảo mật.

Trong bối cảnh các cuộc tấn công ngày càng tinh vi, phản ứng chậm trễ trước những lỗ hổng như MongoBleed có thể phải trả giá rất đắt.