n8n là một nền tảng tự động hóa workflow mã nguồn mở, được sử dụng rộng rãi trong các hệ thống nội bộ, DevOps, tích hợp API và xử lý dữ liệu. Nhờ khả năng tự host, mở rộng linh hoạt và hỗ trợ nhiều node tuỳ biến, n8n nhanh chóng trở thành một thành phần quan trọng trong nhiều hạ tầng kỹ thuật hiện đại.

Tuy nhiên, chính mức độ linh hoạt cao này cũng khiến n8n trở thành mục tiêu hấp dẫn đối với các cuộc tấn công. Thời gian gần đây, cộng đồng bảo mật đã công bố nhiều lỗ hổng nghiêm trọng liên tiếp trong n8n, trong đó có những lỗ hổng đạt mức Critical (CVSS 9.9 – 10.0), cho phép chiếm toàn quyền điều khiển hệ thống.

Bài viết này phân tích tổng quan các lỗ hổng mới nhất, tác động thực tế và những bài học quan trọng cho đội ngũ kỹ thuật đang vận hành n8n trong môi trường production.

Tổng quan các lỗ hổng n8n được công bố gần đây

1. Lỗ hổng chiếm quyền không cần xác thực (Unauthenticated RCE)

Một trong những lỗ hổng nghiêm trọng nhất được phát hiện cho phép kẻ tấn công không cần đăng nhập vẫn có thể kiểm soát toàn bộ instance n8n.

Nguyên nhân cốt lõi nằm ở cách n8n xử lý dữ liệu đầu vào của một số workflow, đặc biệt là các webhook sử dụng multipart/form-data. Việc thiếu kiểm tra chặt chẽ kiểu dữ liệu và quyền truy cập file cho phép attacker đọc file tuỳ ý trên server.

Khi đã đọc được các file nhạy cảm như database, session hoặc secret key, kẻ tấn công có thể:

-

Giả mạo session đăng nhập admin

-

Tạo workflow độc hại

-

Thực thi lệnh hệ thống thông qua các node cho phép chạy code

Về bản chất, đây là một chuỗi tấn công hoàn chỉnh dẫn đến Remote Code Execution toàn phần, ảnh hưởng trực tiếp tới toàn bộ hạ tầng phía sau n8n.

2. Lỗ hổng RCE với người dùng đã xác thực

Song song với lỗi không cần xác thực, n8n cũng ghi nhận lỗ hổng cho phép người dùng đã đăng nhập (kể cả quyền thấp) thực thi mã trên server.

Kịch bản tấn công thường bắt đầu từ việc:

-

Lạm dụng khả năng biểu thức (expression) trong workflow

-

Chèn payload độc hại vào các node xử lý động

-

Khi workflow được kích hoạt, mã độc sẽ chạy với quyền của tiến trình n8n

Trong môi trường doanh nghiệp, nơi nhiều người cùng sử dụng n8n để xây workflow, lỗ hổng này đặc biệt nguy hiểm vì:

-

Không cần quyền admin

-

Khó phát hiện qua log thông thường

-

Dễ bị lợi dụng như một “backdoor nội bộ”

3. Chuỗi lỗ hổng liên tiếp cho thấy vấn đề mang tính hệ thống

Điểm đáng chú ý không chỉ nằm ở từng lỗ hổng riêng lẻ, mà ở việc nhiều lỗi nghiêm trọng được công bố liên tục trong thời gian ngắn. Điều này cho thấy một vấn đề mang tính hệ thống:

-

Ranh giới giữa “workflow logic” và “system-level execution” chưa được cô lập đủ mạnh

-

Nhiều node trong n8n có quyền truy cập quá sâu vào hệ điều hành

-

Mô hình phân quyền người dùng chưa đủ chặt chẽ cho môi trường nhiều người dùng

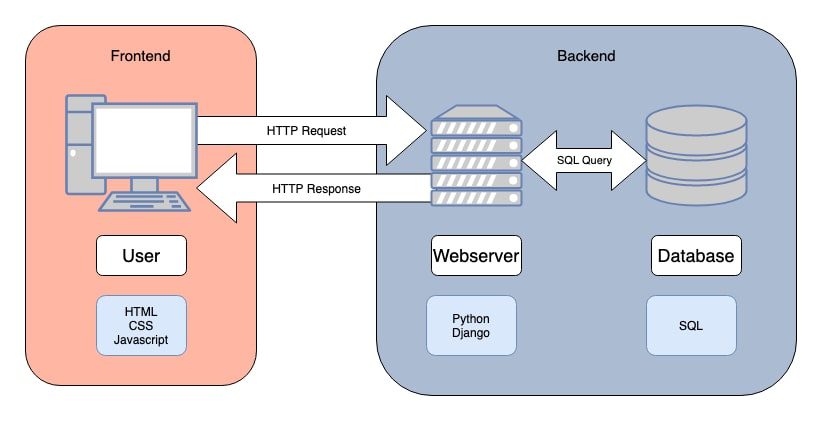

Tác động thực tế đối với hệ thống

Nếu một instance n8n bị khai thác thành công, hậu quả không chỉ dừng lại ở bản thân n8n:

-

Toàn bộ API key, OAuth token, credentials lưu trong workflow có thể bị lộ

-

Attacker có thể dùng n8n làm bàn đạp tấn công sang database, cloud service, hoặc hệ thống nội bộ khác

-

Workflow có thể bị chỉnh sửa để âm thầm gửi dữ liệu ra bên ngoài trong thời gian dài mà không bị phát hiện

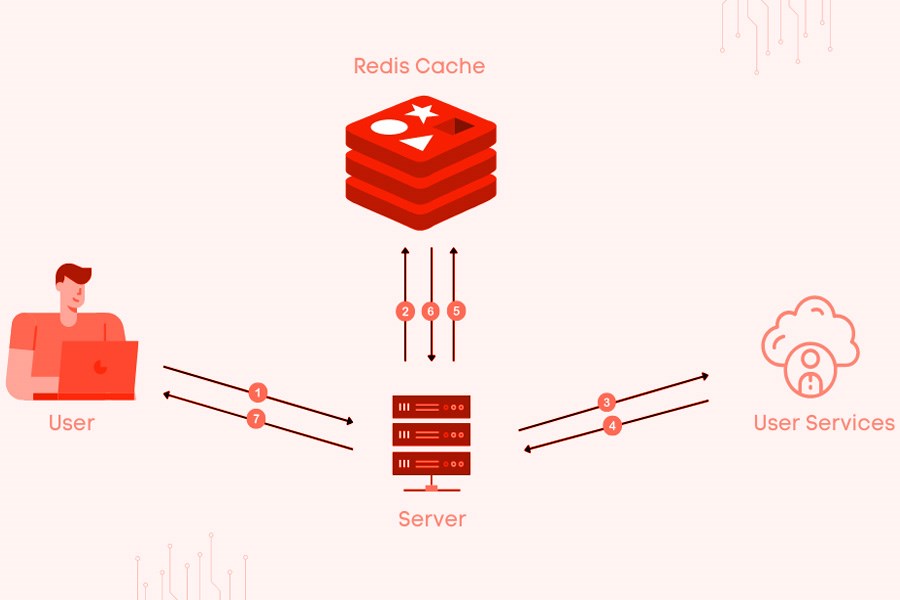

Trong nhiều hệ thống, n8n đóng vai trò như một “hub tích hợp”, vì vậy khi n8n bị chiếm quyền, rủi ro lan truyền là rất lớn.

Biện pháp khắc phục và phòng ngừa

1. Cập nhật phiên bản là bắt buộc

Tất cả các instance n8n cần được:

-

Nâng cấp lên phiên bản mới nhất đã vá lỗi

-

Tránh sử dụng các bản cũ ngay cả khi “chưa thấy vấn đề”

Việc trì hoãn cập nhật trong trường hợp này đồng nghĩa với việc chấp nhận rủi ro rất cao.

2. Hạn chế quyền người dùng và workflow

Trong môi trường production:

-

Chỉ cho phép người dùng tin cậy tạo hoặc chỉnh sửa workflow

-

Hạn chế tối đa việc cho phép người dùng tự do viết code hoặc expression phức tạp

-

Tách môi trường development và production rõ ràng

3. Không expose n8n trực tiếp ra Internet

Một sai lầm phổ biến là:

-

Public toàn bộ giao diện n8n

-

Cho phép webhook mở hoàn toàn mà không có lớp bảo vệ

Giải pháp nên áp dụng:

-

Đặt n8n sau VPN, firewall hoặc reverse proxy

-

Sử dụng IP allowlist cho webhook quan trọng

-

Bật xác thực bổ sung nếu có thể

Bài học rút ra cho đội ngũ kỹ thuật

Các lỗ hổng của n8n là lời nhắc nhở rõ ràng rằng:

-

Công cụ automation không chỉ là “low-code”, mà thực chất là một runtime có quyền rất cao

-

Mọi nền tảng cho phép chạy logic động đều phải được coi là bề mặt tấn công nghiêm trọng

-

Không nên đánh giá thấp rủi ro chỉ vì công cụ đó “phục vụ nội bộ”

Việc triển khai n8n cần được tiếp cận với tư duy tương tự như khi triển khai một backend service quan trọng.

Kết luận

n8n vẫn là một nền tảng automation mạnh mẽ và hữu ích, nhưng chuỗi lỗ hổng bảo mật nghiêm trọng gần đây cho thấy việc sử dụng n8n trong production đòi hỏi kỷ luật bảo mật cao hơn rất nhiều so với suy nghĩ thông thường.

Cập nhật kịp thời, giới hạn quyền, và thiết kế hạ tầng phòng thủ nhiều lớp không còn là khuyến nghị, mà là yêu cầu bắt buộc nếu n8n đang nằm trong chuỗi xử lý dữ liệu quan trọng của hệ thống.